Segurança do Sistema: ATIVO

Penttest

Penttest

Penttest

Teste de Intrusão Profissional

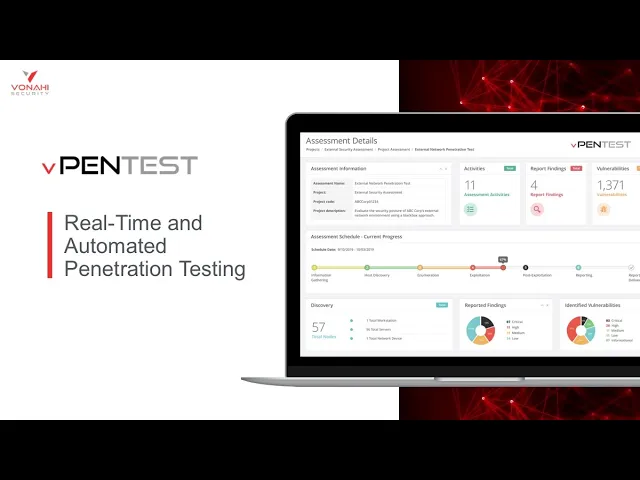

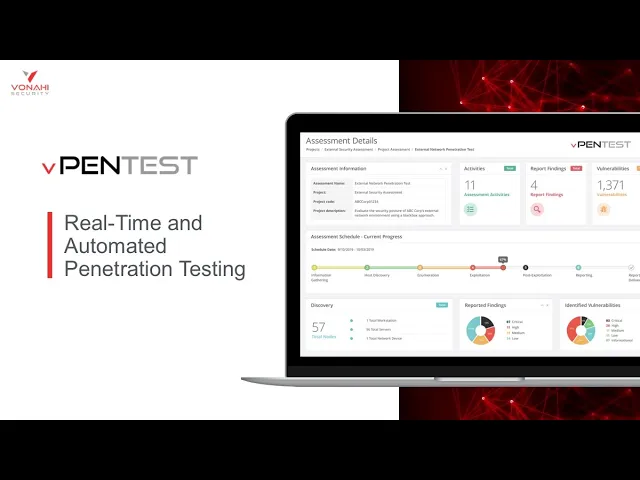

Teste de penetração de rede com vPenTest: acessível, preciso e sob demanda

Com nossos padrões de segurança certificados e parcerias sólidas, oferecemos proteção máxima contra ameaças cibernéticas. Cumprimos as normas ISO 27001, SOC 2, LGPD e muito mais.

vPenTest resolve os desafios de hoje

Gerenciamento de risco sob demanda

Realize avaliações mensais de segurança para entender seus riscos de ataques cibernéticos quase em tempo real.

Gerenciamento de risco sob demanda

Realize avaliações mensais de segurança para entender seus riscos de ataques cibernéticos quase em tempo real.

Gerenciamento de risco sob demanda

Realize avaliações mensais de segurança para entender seus riscos de ataques cibernéticos quase em tempo real.

Prontidão de conformidade

Atenda aos requisitos de conformidade com mais flexibilidade de agendamento e alertas em tempo real.

Prontidão de conformidade

Atenda aos requisitos de conformidade com mais flexibilidade de agendamento e alertas em tempo real.

Prontidão de conformidade

Atenda aos requisitos de conformidade com mais flexibilidade de agendamento e alertas em tempo real.

Esteja sempre por dentro

Acompanhe o progresso e os resultados do seu teste de penetração em tempo real.

Esteja sempre por dentro

Acompanhe o progresso e os resultados do seu teste de penetração em tempo real.

Esteja sempre por dentro

Acompanhe o progresso e os resultados do seu teste de penetração em tempo real.

Valide seus controles de segurança

Certifique-se de que seus controles de segurança estejam funcionando com nosso Registro de Atividades.

Valide seus controles de segurança

Certifique-se de que seus controles de segurança estejam funcionando com nosso Registro de Atividades.

Valide seus controles de segurança

Certifique-se de que seus controles de segurança estejam funcionando com nosso Registro de Atividades.

Teste de penetração de rede com vPenTest

Com nossos padrões de segurança certificados e parcerias sólidas, oferecemos proteção máxima contra ameaças cibernéticas. Cumprimos as normas ISO 27001, SOC 2, LGPD e muito mais.

Teste de penetração de rede com vPenTest

Teste de penetração de rede com vPenTest

Com nossos padrões de segurança certificados e parcerias sólidas, oferecemos proteção máxima contra ameaças cibernéticas. Cumprimos as normas ISO 27001, SOC 2, LGPD e muito mais.

SIMULAÇÃO PRÉ E PÓS-VIOLAÇÃO

O vPenTest pode realizar simulações pré e pós-violação a qualquer momento nos ambientes de rede internos e externos.

Open Source Intelligence Gathering

Usar informações da Internet pública para contribuir para um ataque bem-sucedido contra o ambiente, incluindo nomes de funcionários, endereços de e-mail, etc.Host

Open Source Intelligence Gathering

Usar informações da Internet pública para contribuir para um ataque bem-sucedido contra o ambiente, incluindo nomes de funcionários, endereços de e-mail, etc.Host

Open Source Intelligence Gathering

Usar informações da Internet pública para contribuir para um ataque bem-sucedido contra o ambiente, incluindo nomes de funcionários, endereços de e-mail, etc.Host

Discovery

Executar a descoberta de sistemas e serviços dentro do ambiente de destino e incluir sistemas ativos e varredura de portas.

Discovery

Executar a descoberta de sistemas e serviços dentro do ambiente de destino e incluir sistemas ativos e varredura de portas.

Discovery

Executar a descoberta de sistemas e serviços dentro do ambiente de destino e incluir sistemas ativos e varredura de portas.

Enumeração

Enumeração de serviços e sistemas para identificar informações potencialmente valiosas, incluindo análise de vulnerabilidade.

Enumeração

Enumeração de serviços e sistemas para identificar informações potencialmente valiosas, incluindo análise de vulnerabilidade.

Enumeração

Enumeração de serviços e sistemas para identificar informações potencialmente valiosas, incluindo análise de vulnerabilidade.

Exploração

Usando informações coletadas do OSINT, descoberta de host e enumeração, o vPenTest também lança ataques contra serviços vulneráveis, incluindo ataques baseados em senha, ataques man-in-the-middle (MitM), ataques de retransmissão e muito mais.

Exploração

Usando informações coletadas do OSINT, descoberta de host e enumeração, o vPenTest também lança ataques contra serviços vulneráveis, incluindo ataques baseados em senha, ataques man-in-the-middle (MitM), ataques de retransmissão e muito mais.

Exploração

Usando informações coletadas do OSINT, descoberta de host e enumeração, o vPenTest também lança ataques contra serviços vulneráveis, incluindo ataques baseados em senha, ataques man-in-the-middle (MitM), ataques de retransmissão e muito mais.

Pós-exploração

Depois de ganhar uma posição inicial em um sistema, o vPenTest tenta automaticamente lançar ataques de escalonamento de privilégios. Novas vias de ataque também serão analisadas para determinar se mais acesso ao ambiente ou dados confidenciais podem ser estabelecidos.

Pós-exploração

Depois de ganhar uma posição inicial em um sistema, o vPenTest tenta automaticamente lançar ataques de escalonamento de privilégios. Novas vias de ataque também serão analisadas para determinar se mais acesso ao ambiente ou dados confidenciais podem ser estabelecidos.

Pós-exploração

Depois de ganhar uma posição inicial em um sistema, o vPenTest tenta automaticamente lançar ataques de escalonamento de privilégios. Novas vias de ataque também serão analisadas para determinar se mais acesso ao ambiente ou dados confidenciais podem ser estabelecidos.